Kurs Cyberbezpieczeństwa od podstaw

Cybersecurity – jak zacząć?

Wiele osób zadaje sobie pytanie – jak zacząć karierę w cybersecurity? Jak wybrać rzetelne źródła, aktualną wiedzę i skąd wiedzieć co jest ważne?

Odpowiedzią jest Kurs Podstawowy Red – nasz flagowy kurs, który stanowi kompletny, usystematyzowany program nauczania przygotowujący do rozpoczęcia kariery w cybersecurity. Program kursu podzielony jest na 10 modułów, które pokrywają najważniejsze aspekty współczesnego cyberbezpieczeństwa:

- Wprowadzenie do cyberbezpieczeństwa

- Wprowadzenie do systemu Linux

- Windows i Active Directory

- Initial Access

- Skanery podatności i ataki na Active Directory

- Eskalacja uprawnień

- Lateral Movement

- Bezpieczeństwo aplikacji webowych

- Wi-Fi i aplikacje mobilne

- Prowadzenie testów penetracyjnych

Nasz kurs cyberbezpieczeństwa został skonstruowany w taki sposób, aby prowadzić kursanta od podstaw działania sieci i systemów IT, aż po zaawansowane zagadnienia cyberbezpieczeństwa. .

Kurs Podstawowy Red to:

- 10 modułów

- 216 godzin zajęć

- 70 praktycznych laboratoriów

- 11 projektów

- Wsparcie i mentoring wykładowców Red Academy

- Dostęp do platformy Discord

- Dostęp do nagrań po każdym spotkaniu z wykładowcami

Nasz Kurs Cyberbezpieczeństwa to owoc pracy pentesterów, operatorów Red Team, kierowników projektów, audytorów bezpieczeństwa i specjalistów z krwi i kości.

Aktualne trendy cybersecurity

W Kursie Podstawowym Red prezentujemy aktualne trendy cybersecurity. W naszym kursie poznasz najnowsze koncepcje współczesnego IT i cybersecurity, będziesz budować aplikacje w oparciu o architekturę mikroserwisów i Dockera, a także nauczysz się technik i taktyk stosowanych przez współczesnych cyberprzestępców, dowiesz się czym są serwery C2.

Stawiamy na aktualność materiałów i najświeższą wiedzę. U nas dowiesz się, że malware nie dzieli się tylko na wirusy, trojany czy spyware. Red Academy podąża za trendami dlatego na naszym kursie nauczysz się również o:

- Credential stealerach

- RATach

- Beaconach

Wprowadzenie do cyberbezpieczeństwa

Moduł ten wprowadza do świata cybersecurity, zawiera rozdziały o podstawach funkcjonowania sieci, nowoczesnych sposób wirtualizacji systemów operacyjnych, wprowadza również podstawową terminologię związaną z cyberbezpieczeństwem. W tym module Studenci nauczą się czym jest malware, co to sa testy penetracyjne, jak działa sieć komputerowa i w jaki sposób cyberprzestępcy atakują nasze systemu.

W drugiej części, kursanci uruchomią swoje pierwsze środowisko do pracy – tj. zainstalują i skonfigurują system Kali Linux oraz zbudują prostą sieć z wykorzystaniem dodatkowej maszyny Linux oraz maszyny Windows.

Wprowadzenie do systemu Linux

Moduł ten skupia się na zapoznaniu kursantów z różnymi dystrybucjami Linuxa, z naciskiem na dystrybucję Kali Linux, która jest podstawowym narzędziem pracy specjalisty ds. security. W module zapoznamy się ze sposobem działania oraz obsługi Linuxa, poznamy podstawowe i najcześciej wykorzystywane programy i nauczymy się ich używać. W dalszej części przejdziemy do bardziej zaawansowanych zagadnień – nauczymy się konfigurować i uruchamiać usługi, a także nauczymy się wykorzystywać program NMAP – narzędzie do enumeracji hostów sieciach.

Windows i Active Directory

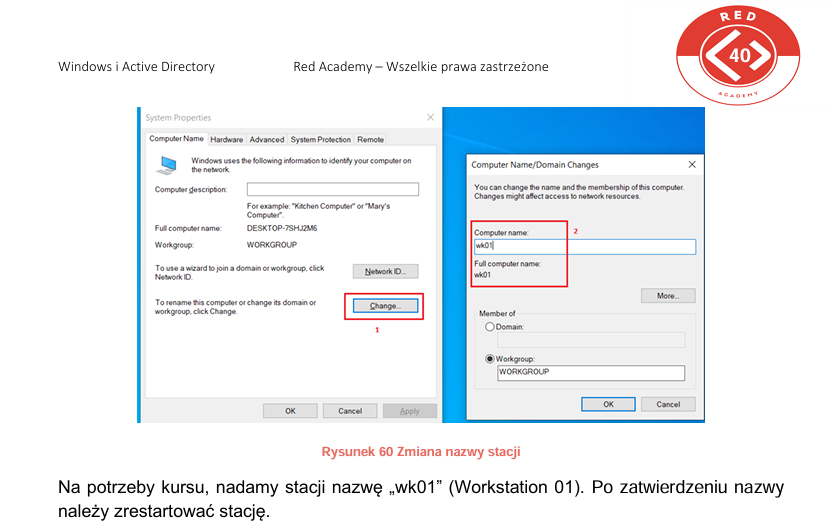

Moduł ten wprowadza zagadnienia związane z systemami Windows, w kontekście bezpieczeństwa. Większość osób zna umie obsługiwać system Windows, lecz kwestie security w tym module będą wyjaśnione. W dalszej części nauczymy się podstaw programowania w oparciu o język skryptowy „Powershell”, a także zapoznamy się z Active Directory – technologią stosowaną współcześnie w zdecydowanej większości firm i przedsiębiorstw, która zapewnia mechanizmy uwierzytelnienia i autoryzacji pracowników. Poznanie usługi Microsoft – Active Directory jest niezwykle ważne, ponieważ jest ona powszechnie używana na całym świecie, jest również głównym elementem egzaminu OSCP.

Initial Access

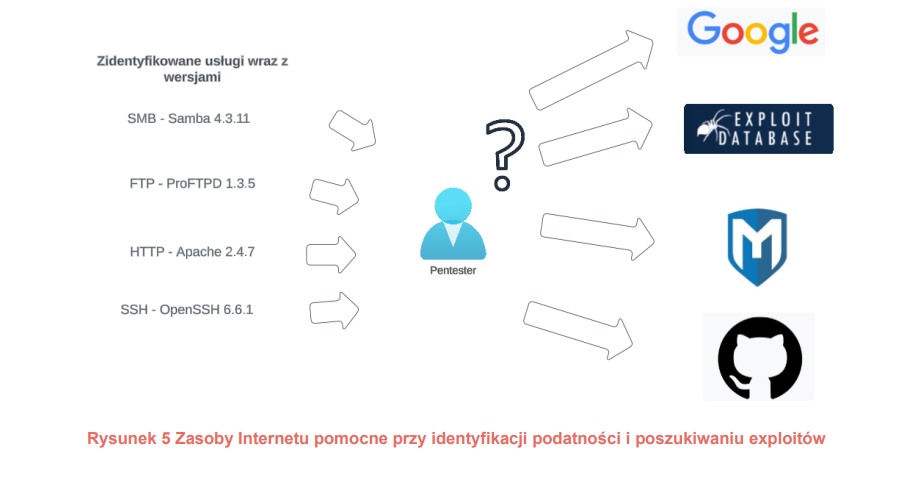

Initial Access to kluczowy moduł naszego kursu. To w nim zapoznamy się z metodami prowadzenia testów penetracyjnych, poznamy tajniki enumeracji i wyszukiwania exploitów. Nauczymy się wykorzystywać podatności i uzyskiwać dostęp do testowanych komponentów. Dzięki exploitom i podatnościom przejmiemy kontrolę nad zdalnymi systemami. Oprócz tego – nauczymy się jak zabezpieczać podatne systemy co jest kluczowe w pracy specjalisty ds. cyberbezpieczeństwa. Nauczymy się również wykorzystywać algorytmy uczenia maszynowego (AI), które wspomogą nas w procesie testowania systemów.

Skanery podatności i bezpieczeństwo Active Directory

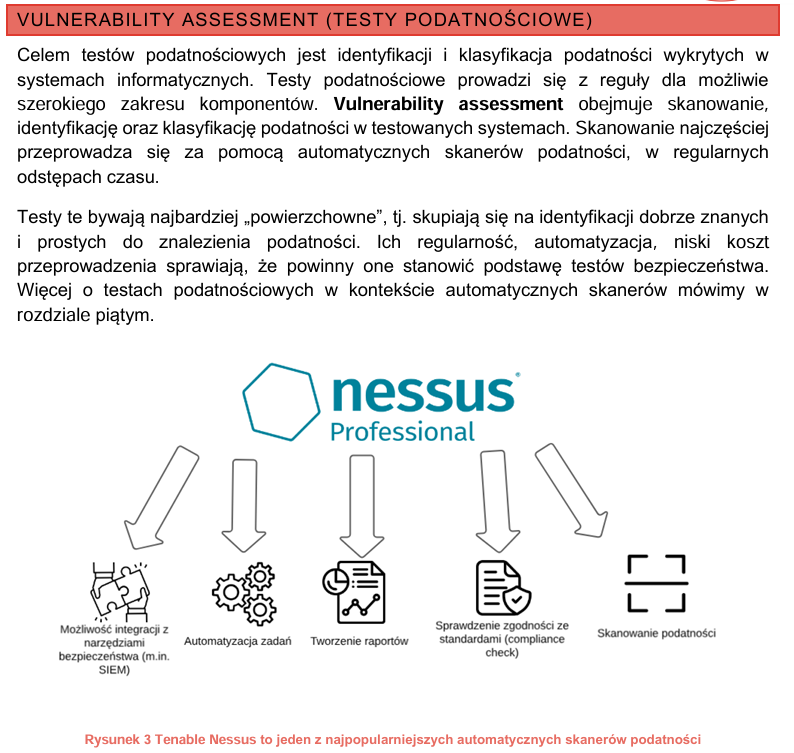

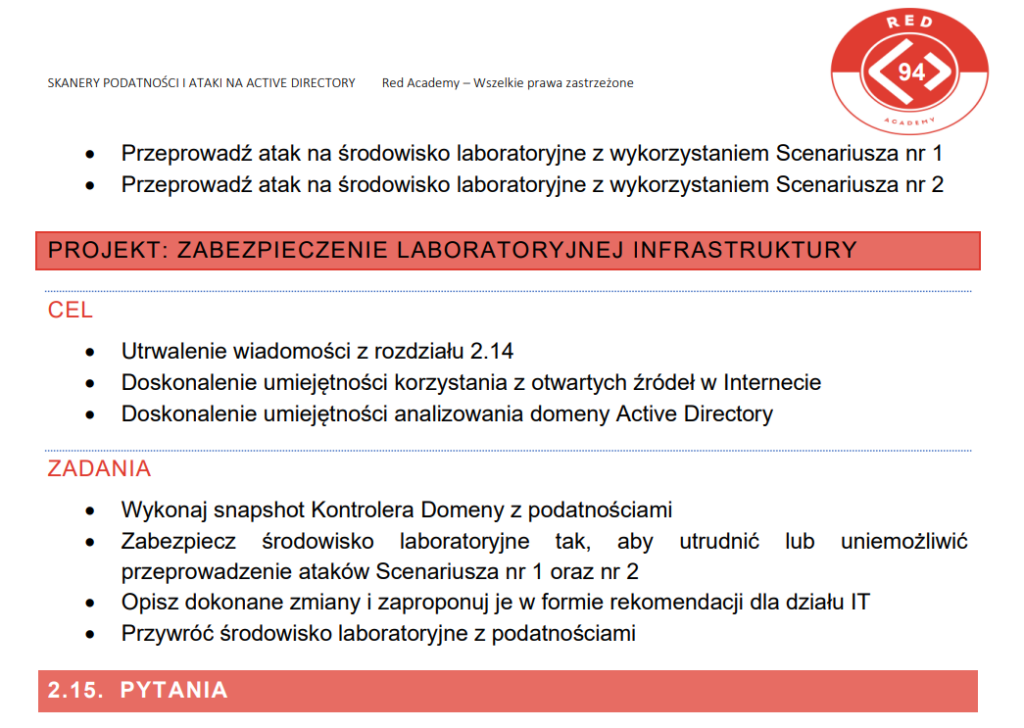

Kolejny moduł poświęcony będzie dwóm zagadnieniom:

- Skanerom podatności i standardom w cybersecurity

- Bezpieczeństwu Active Directory

Pierwsza część poświęcona będzie automatyzacji prowadzenia skanów podatności. Wykorzystamy najpopularniejsze i (wg. większości środowiska skupionego wokół cybersecurity) najlepsze narzędzie do oceny podatności – Nessus. Zainstalujemy, skonfigurujemy i uruchomimy skany podatności za pomocą Nessusa. Ponadto – użyjemy Nessusa do sprawdzenia poprawności konfiguracji systemów i ich zgodności z międzynarodowymi zaleceniami.

W drugiej części poznamy najpopularniejsze rodzaje ataków na Active Directory. Przeprowadzimy ataki korzystając z kilku różnych wektorów wejścia. Zasymulujemy pełny kill-chain (ciąg zdarzeń) ataku, który w konsekwencji doprowadzi do kompromitacji całej infrastruktury firmowej.

Privilege Escalation

Privilege Escalation to moduł w którym uczymy się technik podnoszenia uprawnień zarówno w systemach Windows jak i Linux. Jak zdobyć uprawnienia Administratora w systemie Windows mając do dyspozycji konto zwykłego użytkownika? Jak przejąć pełną kontrolę nad systemem Linux będąc nieuprzywilejowanym userem? Tego wszystkiego dowiecie się w tym module.

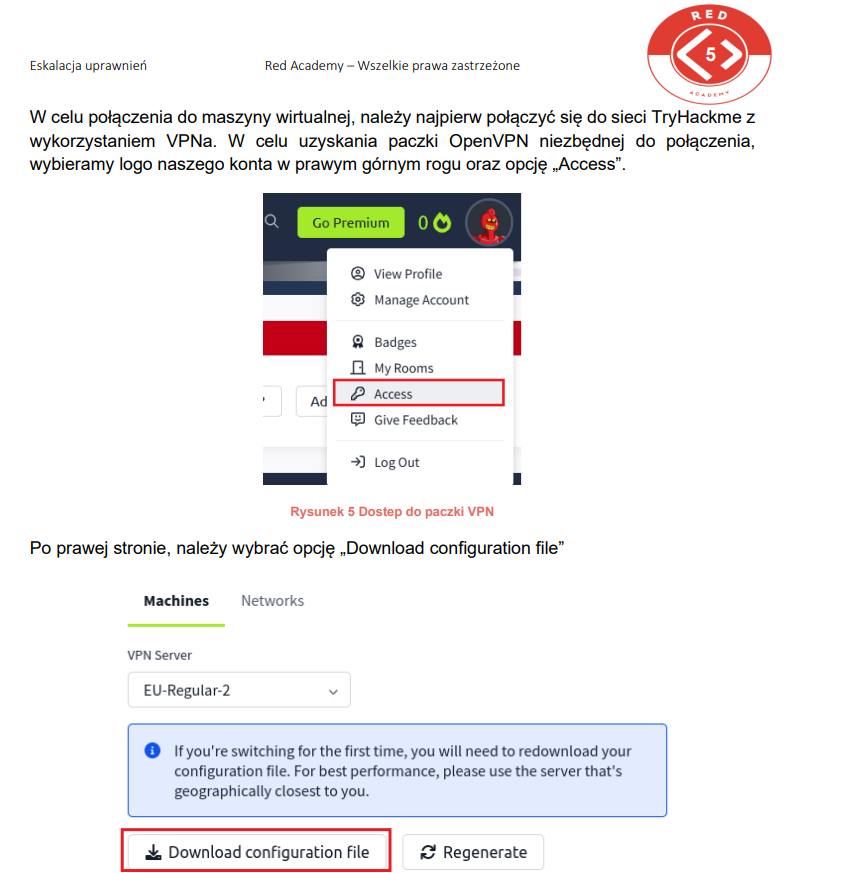

Ponadto, założymy konto na popularnej platformie „TryHackme” i nauczymy się korzystać ze znajdujących się tam zadań.

Lateral Movement

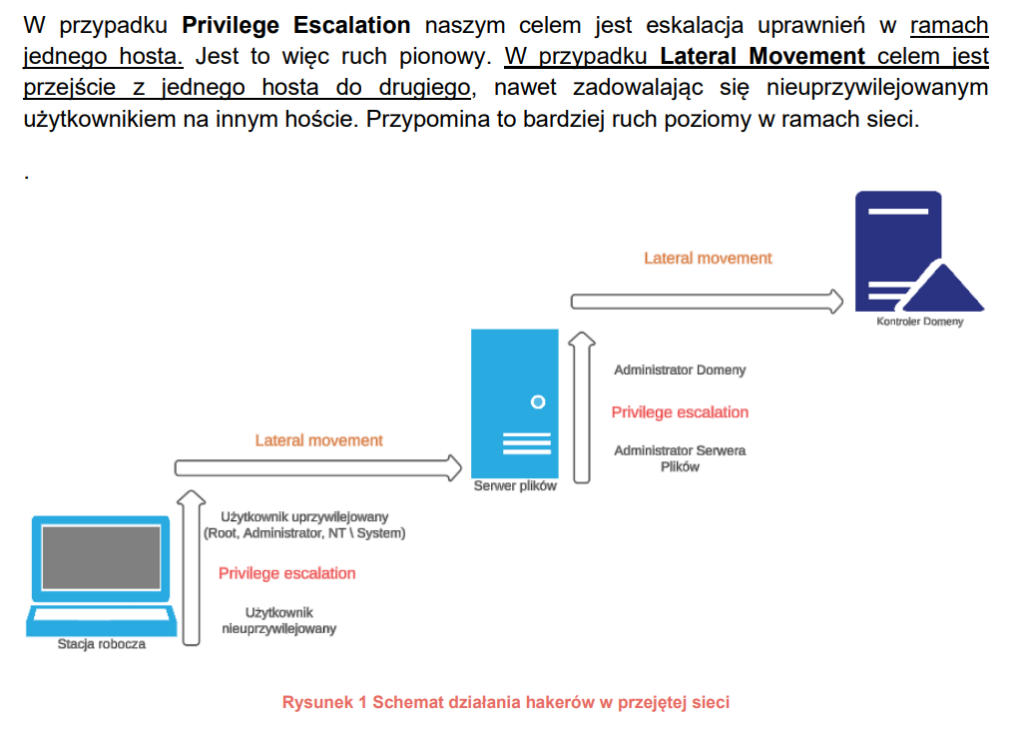

Siódmy moduł wprowadza kolejne ważne pojęcie jakim jest Lateral Movement.

Sformułowanie nie ma to zgrabnego odpowiednika w języku polskim, więc pozostaniemy przy oryginalnym zapisie. Lateral Movement to zbiór technik stosowanych w celu przemieszczania się w ramach infrastruktury IT ofiary. Innymi słowy, chodzi o przejście z jednego przejętego hosta do innego, „przeskoczenie” z komputera na komputera, z komputera na serwer czy odwrotnie – w zależności od potrzeb. Można powiedzieć, że „Lateral Movement” to umiejętności poruszania się w sieci i zdobywania kolejnych urządzeń w niej.

Jednym z ważnych elementów Lateral Movement są techniki omijania firewalli, które również zostaną opisane. Zapoznamy się również z metodami obrony przed metodami Lateral Movement.

Bezpieczeństwo aplikacji webowych

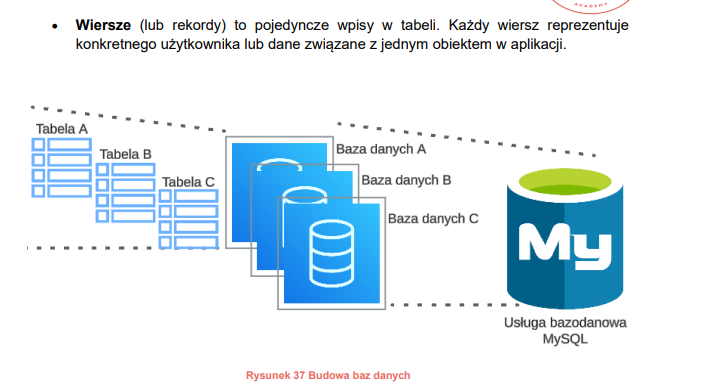

Najbardziej rozbudowany i najdłuższy moduł, w którym poznamy podstawy budowy aplikacji webowych i zbudujemy własną aplikację mobilną. Wykorzystamy w tym celu nowoczesne podejście w oparciu o architekturę mikroserwisów i kontenery. Poznamy również podstawy programowania języków wykorzystywanych w aplikacjach webowych. Nauczymy się też jak działają bazy danych.

W drugiej części modułu zapoznamy się z najpopularniejszymi atakami:

- SQL Injection

- XSS & CSRF

- SSRF

- Path Traversal & LFI & RFI

Wykorzystamy powyższe ataki do przejęcia kontroli nad własnoręcznie napisaną aplikacją webową, ale będziemy testować również inne aplikacje, specjalnie przygotowane do tego działu przez zespół Red Academy. Zapoznamy się również ze standardami OWASP Top 10 oraz ASVS & WSTG, które stanowią współcześnie podstawę pracy pentestera aplikacji webowych. Jako zwieńczenie modułu, przeprowadzimy pełny test penetracyjny aplikacji:

- Juice Shop

- DVWA

Wi-Fi i aplikacje mobilne

Moduł 9 podzielony jest na dwie duże części. Pierwsza z nich to Wi-Fi, w którym nauczymy się testować bezpieczeństwo domowych oraz korporacyjnych sieci Wi-Fi. Podłączymy, skonfigurujemy oraz uruchomimy specjalne karty Wi-Fi, które wykorzystują pentesterzy w swojej pracy. Nauczymy się łamać hasła do Wi-Fi a także w jaki sposób zabezpieczać się przed potencjalnymi włamywaczami.

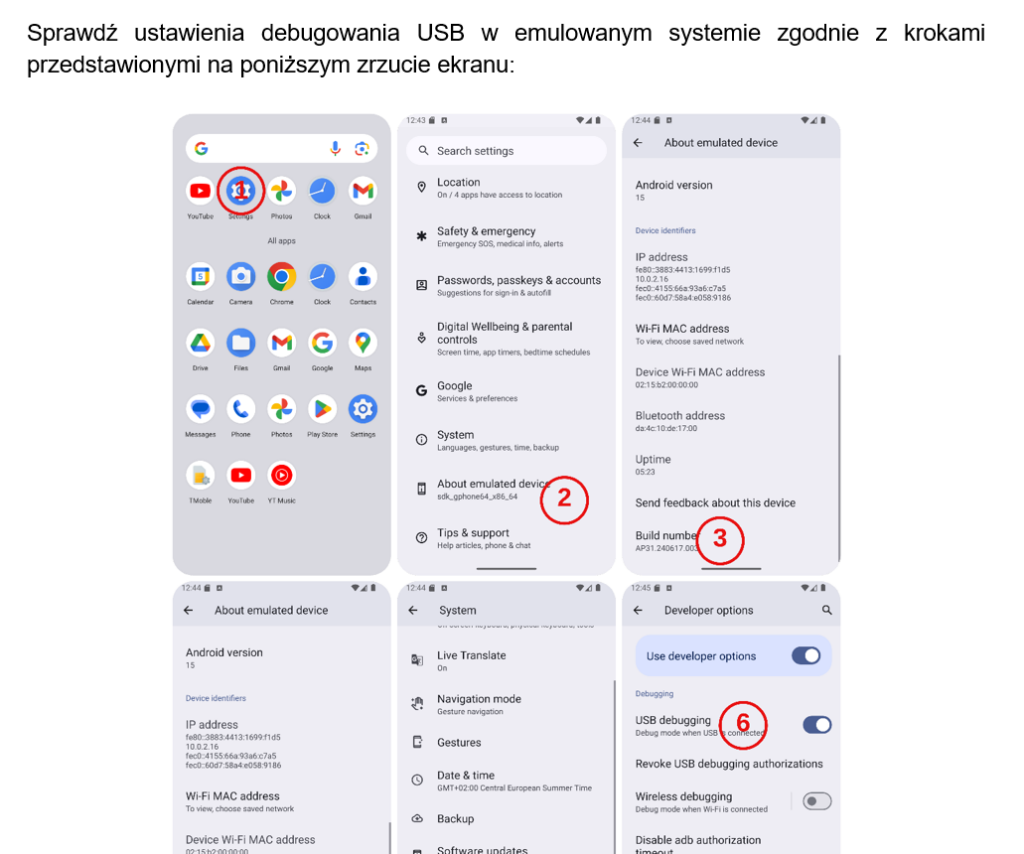

Druga część skupia się na bardzo istotnym elemencie współczesnego świata – aplikacjach mobilnych. Smartfony na stałe zagościły w naszym życiu, a ruch do sieci Internet ze smartfonów przewyższył już ruch generowany przez PC i laptopy. Z tego powodu, umiejętność prowadzenia testów aplikacji mobilnych jest niezbędna na współczesnym polu cyberbezpieczeństwa. W tej części nauczymy się jak testować aplikacje zgodnie ze standardami takimi jak MASTG od organizacji OWASP.

Prowadzenie testów penetracyjnych

Ostatni moduł skupia się na teoretycznych podstawach prowadzenia testów penetracyjnych. Jest on przygotowaniem nie tylko pod techniczne prowadzenie testów, ale również omawia zagadnienia organizacyjne, prawne. W tej części nauczymy się jak poprawnie stworzyć Raport z testów penetracyjnych na podstawie przeprowadzonych na zajęciach testów. Moduł ten przygotowuje również do roli Project Managera i bardziej kierowniczego podejścia do prowadzenia testów.

W drugiej części tego modułu dowiemy się w jaki sposób zbudować karierę w branży cyberbezpieczeństwa. Omówiona będzie platforma LinkedIn, ścieżki kariery oraz dalsze ścieżki rozwoju w cybersecurity.

Podsumowanie

Mamy nadzieję, że powyższy opis kursu udowadnia, że Red Academy stworzyło niepowtarzalny i wyjątkowy kurs. Nasz program to skondensowana i aktualna wiedza, która z powodzeniem może być wykorzystana przez absolwentów na rynku pracy.