Książka – Kurs Podstawowy Red gotowa!

Z dumą ogłaszamy, że książka Kurs Podstawowy Red została ukończona i jest gotowa do pobrania w wersji cyfrowej. „Kurs Podstawowy Red” to najlepszy kurs ofensywnego cyberbezpieczeństwa – dla każdego.

Książkę można zamówić w sklepie Red Academy: https://www.redacademy.pl/produkt/ksiazka-kurs-podstawowy-red/.

Kurs Cyberbezpieczeństwa od podstaw

Książka „Kurs Podstawowy Red” jest jednocześnie kompletnym, obszernym i przeznaczonym dla początkujących kursem ofensywnego cybersecurity. To kompletny przewodnik, który prowadzi czytelnika od podstaw funkcjonowania i obsługi systemów operacyjnych, przez ataki na aplikacje webowe, wi-fi i infrastrukturę, aż po samodzielne przeprowadzenie testu penetracyjnego w środowisku laboratoryjnym.

Kurs Podstawowy Red to 10 praktycznych modułów:

- Wstęp do cyberbezpieczeństwa

- Wprowadzenie do systemu Linux

- Windows i Active Directory

- Initial Access

- Skanery podatności i ataki na Active Directory

- Eskalacja uprawnień

- Lateral Movement

- Aplikacje webowe

- Ataki na Wi-Fi

- Prowadzenie testów penetracyjnych

Co zyska czytelnik oprócz książki?

Oprócz samej książki w wersji cyfrowej, czytelnik uzyska dostęp do kanału Discord, na którym wykładowcy oraz studenci Red Academy dzielą się newsami ze świata cybersecurity oraz wzajemnie pomagają sobie podczas nauki cyberbezpieczeństwa. Bezpośredni dostęp do specjalistów Red Academy oraz pozostałych kursantów i czytelników książki daje pewność, że nie zgubimy się w podróży po świecie cyberbezpieczeństwa.

Interaktywna forma nauki

Książka „Kurs Podstawowy Red” to rewolucja w świecie nauki cyberbezpieczeństwa. Jest to kompletny kurs, który prowadzi nawet najbardziej początkującego czytelnika po kolejnych zagadnieniach. W ramach Książki, kursant będzie mógł korzystać z materiałów, zadań i ćwiczeń laboratoryjnych przygotowanych przez specjalistów Red Academy.

To nie tylko książka – to również dostęp do kompletnego Kursu, który umożliwi sprawne wejście do branży cyberbezpieczeństwa.

Dlaczego format PDF?

Format PDF jest najlepszym formatem przeznaczonym dla e-booków zawierających:

- grafiki

- polecenia

- zrzuty ekranu

- schematy

Książka „Kurs Podstawowy Red” zawiera wiele wyżej wymienionych elementów, co sprawia, że jej czytanie na czytnikach w formacie EPUB czy MOBI nie jest optymalnym rozwiązaniem. Formaty te są doskonałe dla tekstu i prostych grafik, jednak nie sprawdzają się dobrze w wyświetlaniu wielu schematów i innych kolorowych rysunków.

Zawartość książki

Poniżej przypominamy zwięzły opis każdego z modułów naszej książki.

Wstęp do cyberbezpieczeństwa

Moduł ten wprowadza do świata cybersecurity, zawiera rozdziały o podstawach funkcjonowania sieci, nowoczesnych sposób wirtualizacji systemów operacyjnych, wprowadza również podstawową terminologię związaną z cyberbezpieczeństwem.

Wprowadzenie do systemu Linux

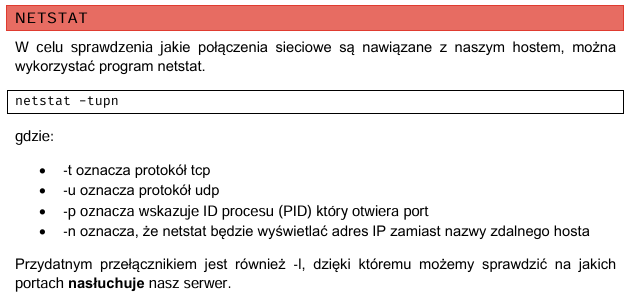

Moduł ten skupia się na zapoznaniu kursantów z różnymi dystrybucjami Linuxa, z naciskiem na dystrybucję Kali Linux, która jest podstawowym narzędziem pracy specjalisty ds. security. W module zapoznamy się ze sposobem działania oraz obsługi Linuxa, poznamy podstawowe i najcześciej wykorzystywane programy i nauczymy się ich używać. W dalszej części przejdziemy do bardziej zaawansowanych zagadnień – nauczymy się konfigurować i uruchamiać usługi, a także nauczymy się wykorzystywać program NMAP – narzędzie do enumeracji hostów sieciach.

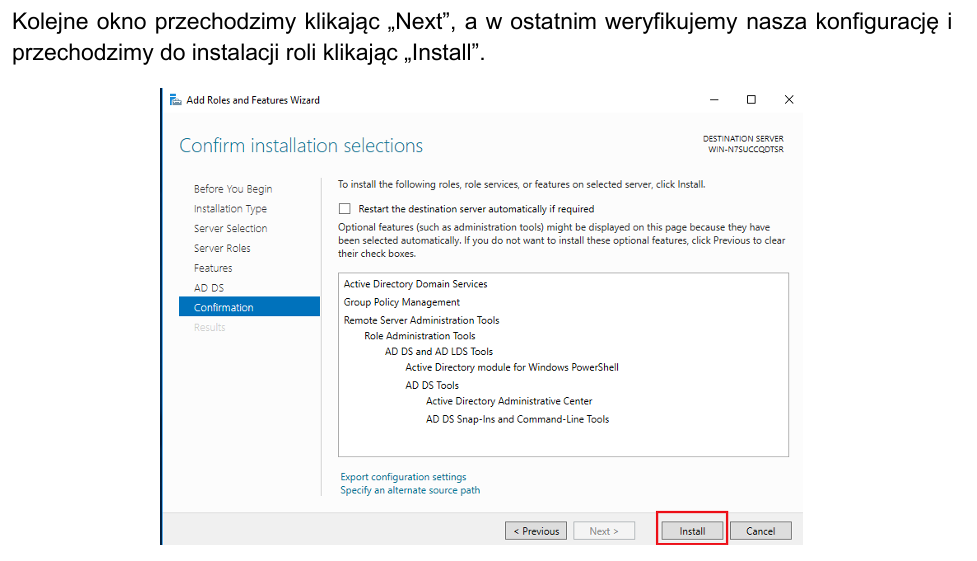

Windows i Active Directory

Moduł ten wprowadza zagadnienia związane z systemami Windows, w kontekście bezpieczeństwa. Większość osób zna umie obsługiwać system Windows, lecz kwestie security w tym module będą wyjaśnione. W dalszej części nauczymy się podstaw programowania w oparciu o język skryptowy „Powershell”, a także zapoznamy się z Active Directory – technologią stosowaną współcześnie w zdecydowanej większości firm i przedsiębiorstw, która zapewnia mechanizmy uwierzytelnienia i autoryzacji pracowników. Poznanie usługi Microsoft – Active Directory jest niezwykle ważne, ponieważ jest ona powszechnie używana na całym świecie, jest również głównym elementem egzaminu OSCP.

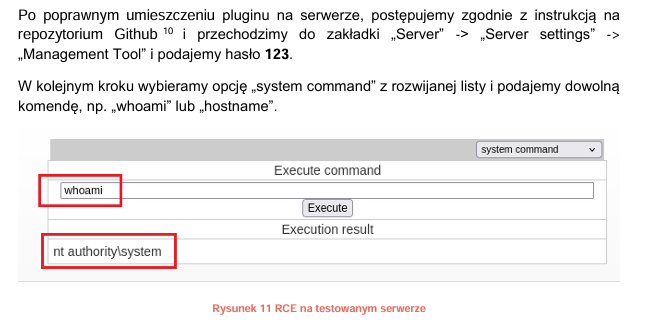

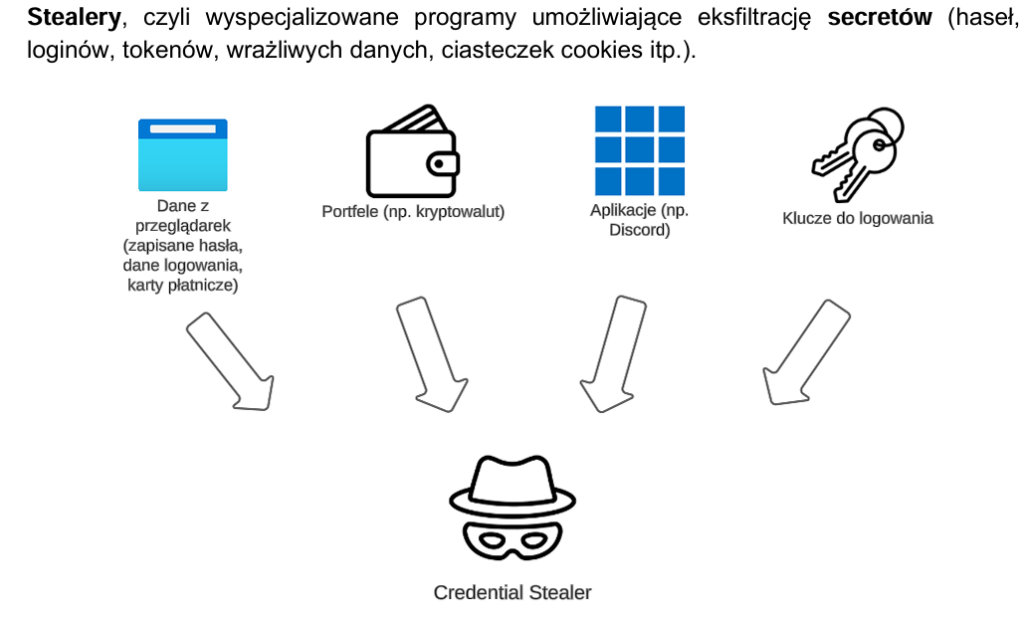

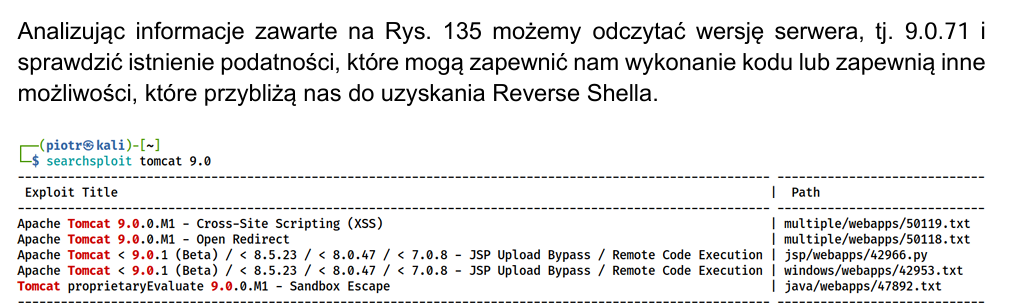

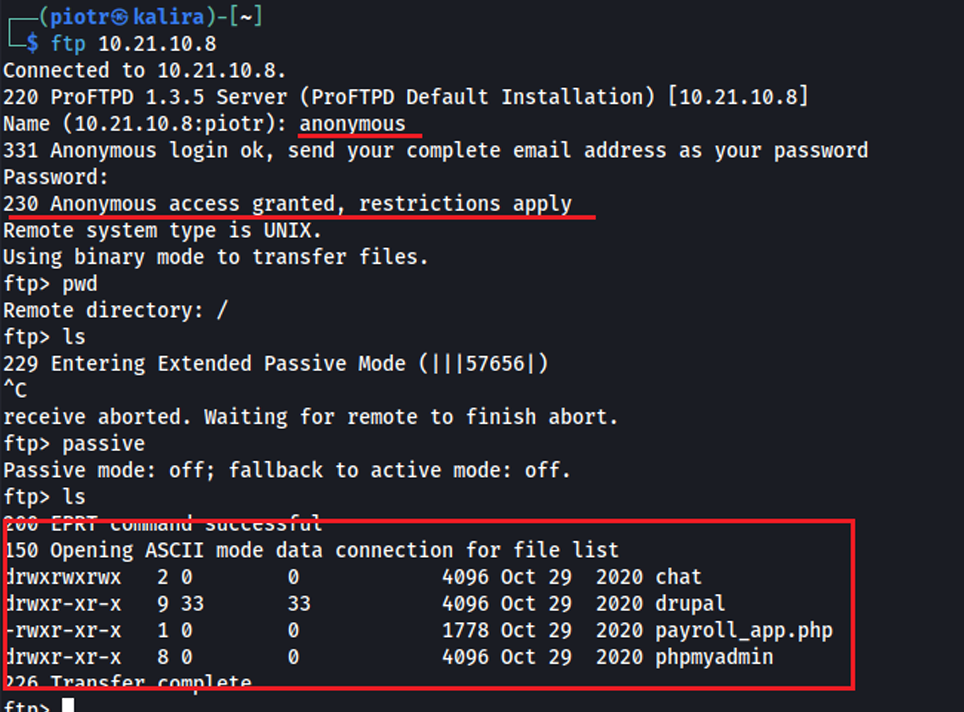

Initial Access

Initial Access to kluczowy moduł książki. To w nim zapoznamy się z metodami prowadzenia testów penetracyjnych, poznamy tajniki enumeracji i wyszukiwania exploitów. Nauczymy się wykorzystywać podatności i uzyskiwać dostęp do testowanych komponentów. Dzięki exploitom i podatnościom przejmiemy kontrolę nad zdalnymi systemami. Oprócz tego – nauczymy się jak zabezpieczać podatne systemy co jest kluczowe w pracy specjalisty ds. cyberbezpieczeństwa.

Skanery podatności i bezpieczeństwo Active Directory

Kolejny moduł poświęcony będzie dwóm zagadnieniom:

- Skanerom podatności i standardom w cybersecurity

- Bezpieczeństwu Active Directory

Pierwsza część poświęcona będzie automatyzacji prowadzenia skanów podatności. Czytelnik wykorzysta najpopularniejsze i (wg. większości środowiska skupionego wokół cybersecurity) najlepsze narzędzie do oceny podatności – Nessus. Zainstaluje, skonfiguruje i uruchomi skany podatności za pomocą Nessusa.

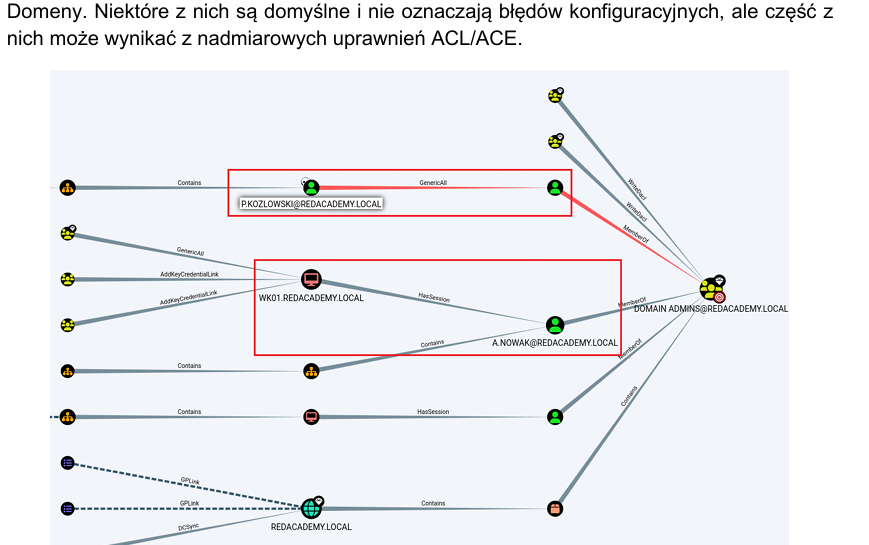

W drugiej części poznamy najpopularniejsze rodzaje ataków na Active Directory. Czytelnik przeprowadzi ataki korzystając z kilku różnych wektorów wejścia. W książce zasymulujemy pełny kill-chain (ciąg zdarzeń) ataku, który w konsekwencji doprowadzi do kompromitacji całej infrastruktury firmowej.

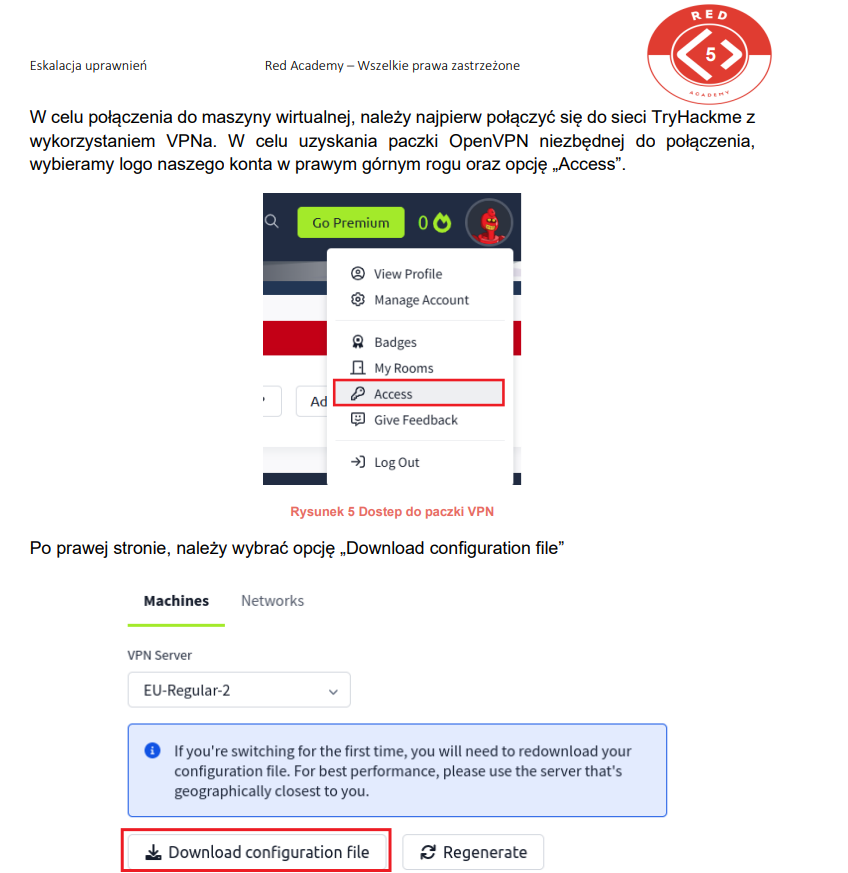

Eskalacja uprawnień

Privilege Escalation to moduł w którym uczymy się technik podnoszenia uprawnień zarówno w systemach Windows jak i Linux. Jak zdobyć uprawnienia Administratora w systemie Windows mając do dyspozycji konto zwykłego użytkownika? Jak przejąć pełną kontrolę nad systemem Linux będąc nieuprzywilejowanym userem? Tego wszystkiego dowiecie się w tym module.

Ponadto, czytelnik założy konto na popularnej platformie „TryHackme” i nauczy się korzystać ze znajdujących się tam zadań.

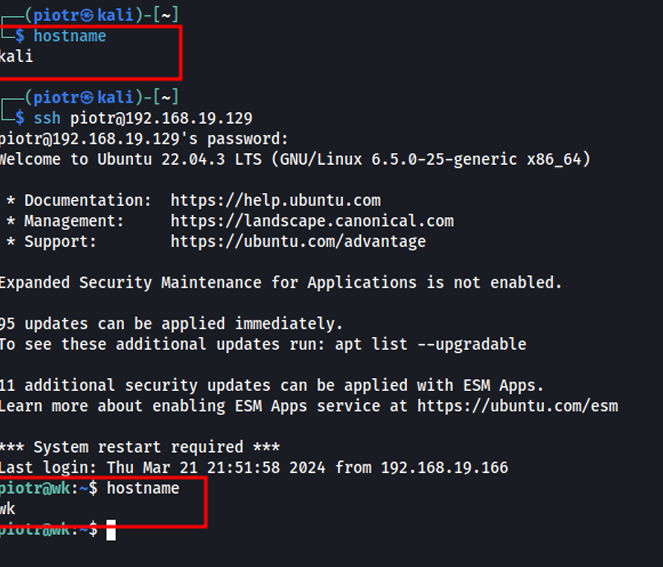

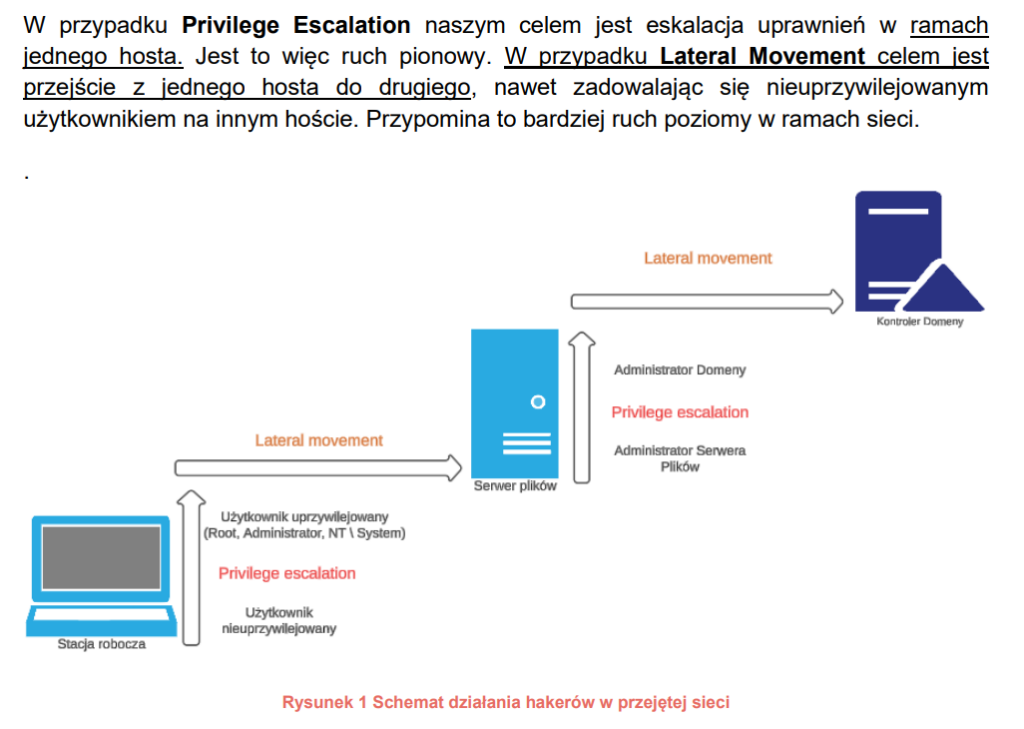

Lateral Movement

Siódmy moduł wprowadza kolejne ważne pojęcie jakim jest Lateral Movement.

Sformułowanie nie ma to zgrabnego odpowiednika w języku polskim, więc pozostaniemy przy oryginalnym zapisie. Lateral Movement to zbiór technik stosowanych w celu przemieszczania się w ramach infrastruktury IT ofiary. Innymi słowy, chodzi o przejście z jednego przejętego hosta do innego, „przeskoczenie” z komputera na komputera, z komputera na serwer czy odwrotnie – w zależności od potrzeb. Można powiedzieć, że „Lateral Movement” to umiejętności poruszania się w sieci i zdobywania kolejnych urządzeń w niej.

Jednym z ważnych elementów Lateral Movement są techniki omijania firewalli, które również zostaną opisane w książce.

Bezpieczeństwo aplikacji webowych

Najbardziej rozbudowany i najdłuższy moduł, w którym poznamy podstawy budowy aplikacji webowych i zbudujemy własną aplikację mobilną. Wykorzystamy w tym celu nowoczesne podejście w oparciu o architekturę mikroserwisów i kontenery. Poznamy również podstawy programowania języków wykorzystywanych w aplikacjach webowych. Nauczymy się też jak działają bazy danych.

W drugiej części modułu zapoznamy się z najpopularniejszymi atakami:

- SQL Injection

- XSS & CSRF

- SSRF

- Path Traversal & LFI & RFI

Wykorzystamy powyższe ataki do przejęcia kontroli nad własnoręcznie napisaną aplikacją webową, ale będziemy testować również inne aplikacje, specjalnie przygotowane do tego działu przez zespół Red Academy. Zapoznamy się również ze standardami OWASP Top 10 oraz ASVS & WSTG, które stanowią współcześnie podstawę pracy pentestera aplikacji webowych.

W tym module czytelnik nauczy się jak korzystać z gotowych, podatnych aplikacji webowych w ramach treningu:

- Juicy Shop

- DVWA

- Osadnicy Red Academy – autorska aplikacja Red Academy

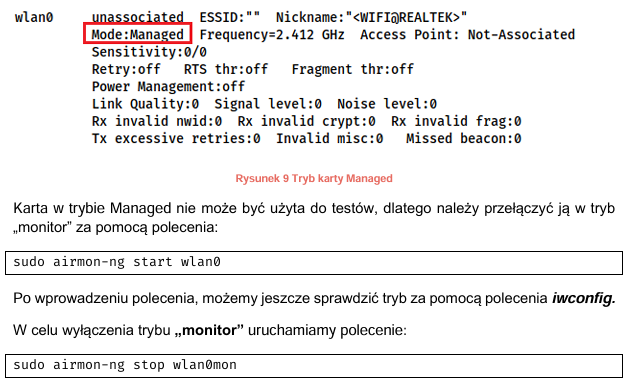

Ataki na Wi-Fi

W module Wi-Fi czytelnik nauczy się testować bezpieczeństwo domowych oraz korporacyjnych sieci Wi-Fi. Podłączy, skonfiguruje oraz uruchomi specjalne karty Wi-Fi, które wykorzystują pentesterzy w swojej pracy. Nauczymy się łamać hasła do Wi-Fi a także w jaki sposób zabezpieczać się przed potencjalnymi włamywaczami.

Prowadzenie testów penetracyjnych

Ostatni moduł skupia się na teoretycznych podstawach prowadzenia testów penetracyjnych. Jest on przygotowaniem nie tylko pod techniczne prowadzenie testów, ale również omawia zagadnienia organizacyjne, prawne. W tej części nauczymy się jak poprawnie stworzyć Raport z testów penetracyjnych na podstawie przeprowadzonych na zajęciach testów. Moduł ten przygotowuje również do roli Project Managera i bardziej kierowniczego podejścia do prowadzenia testów.