Standardy, zalecenia, benchmarki

Przygotowanie kursu trwa pełną parą. Po mocno technicznym i skomplikowanym module „Initial Access” przyszedł czas na przyjemniejszy, lecz nie mniej ważny aspekt pracy każdego specjalisty d/s. cyberbezpieczeństwa. W pierwszej części modułu piątego „Skanery podatności i ataki na Active Directory” będziemy mówić o standardach zabezpieczeń infrastruktury IT, o automatycznych skanerach podatności oraz o tym jak weryfikować wdrożenie standardów w organizacji.

CIS i STIG, czyli jak budować bezpieczne systemy i usługi

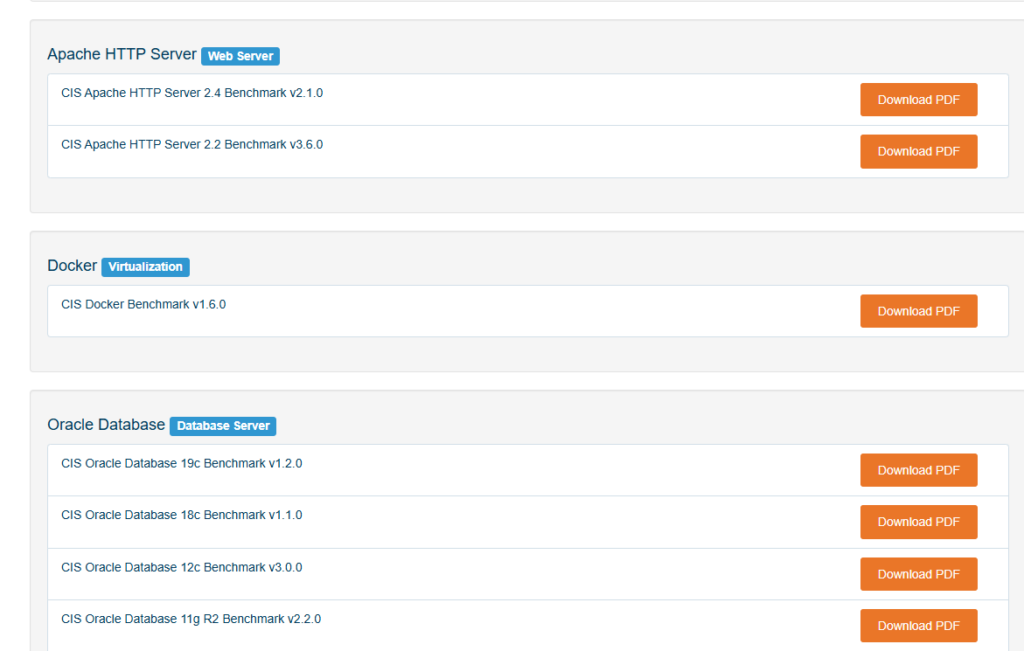

Standardy, zwane również „benchmarkami”, określają zestawy ustawień i wytycznych, które poprawiają bezpieczeństwo systemów, serwisów i oprogramowania. Do najpopularniejszych należą:

- Security Technical Implementation Guide (STIG), opracowane przez Defense Information Systems Agency (DISA)

- CIS Benchmarks, opracowane przez Center for Internet Security (CIS)

Powyższe benchmarki dotyczą wielu różnych elementów infrastruktury i definiują ustawienia konfiguracyjne systemów operacyjnych, serwerów, baz danych czy usług chmurowych.

Benchmarki są dostępne za darmo, można je pobrać ze strony CIS uprzednio rejestrując się w systemie. Po pobraniu interesującego nas dokumentu, należy przyjrzeć się poszczególnym zaleceniom:

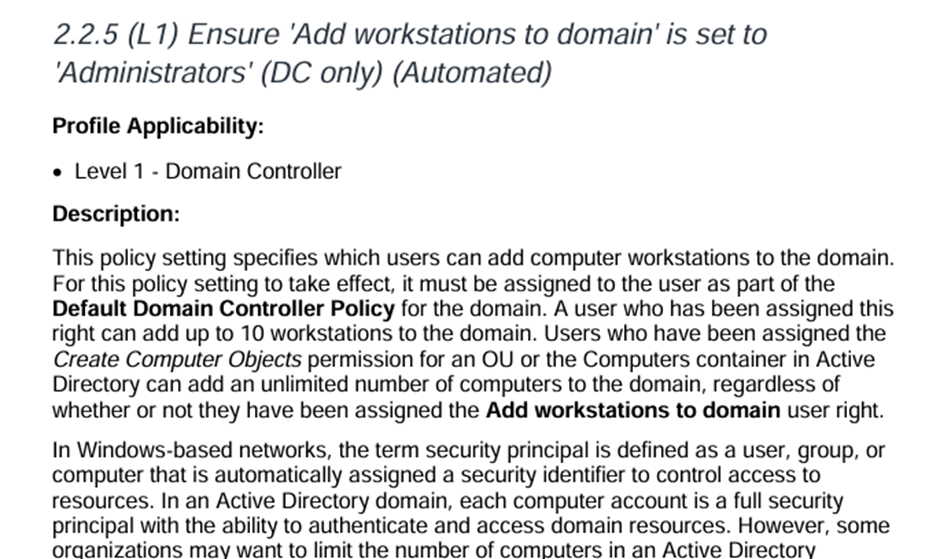

Każde zalecenie CIS zawiera numer porządkowy oraz oznaczenie L1 lub L2 – czyli poziom danego zabezpieczenia,

- L1 – oznacza poziom zabezpieczeń przeznaczony dla standardowych firm i przedsiębiorstw. Zapewnia on optymalny poziom bezpieczeństwa, ustawienia nie powinny wpływać na wydajność systemu.

- L2 – oznacza poziom zabezpieczeń przeznaczony dla firm w których bezpieczeństwo IT jest priorytetem. Niektóre z ustawień mogą mieć wpływ na tzw. user experience lub na wydajność systemu.

Każde z zaleceń posiada również akapity:

- Description – który opisuje dane ustawienie

- Rationale – uzasadnienie, dla którego należy wdrożyć dane ustawienie

- Impact – wpływ jaki będzie miało wdrożenie danego ustawienia do organizacji

- Audit – opis w jaki sposób możemy sprawdzić dane ustawienia

- Remediation – opis w jaki sposób wdrożyć zalecenie zgodne ze standardem

- Default Value – domyślna wartość ustawienia

- CIS Controls – odniesienie do dokumentu „CIS Critical Security Controls”

Wdrożenie zaleceń

W przypadku systemów z rodziny Windows, zalecenia można wdrażać na dwa sposoby:

- osobno na każdej stacji, z wykorzystaniem skryptów lub ustawień w rejestrze

- masowo, na wielu stacjach, z wykorzystaniem skryptów lub polityk GPO

Optymalnym sposobem na implementację zaleceń są polityki GPO. Wymagają one jednak działające domeny Active Directory, co nie zawsze ma miejsce. W przypadku, gdy w środowisku nie jest wdrożona domena AD, ustawienia trzeba wdrażań ręcznie na każdej stacji lub z wykorzystaniem narzędzi administracyjnych zdalnego dostępu, lub skryptów PowerShella uruchamianych zdalnie.

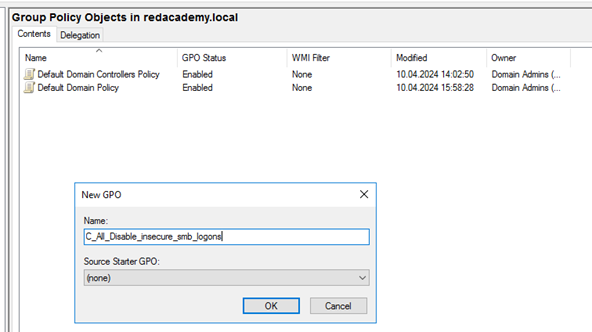

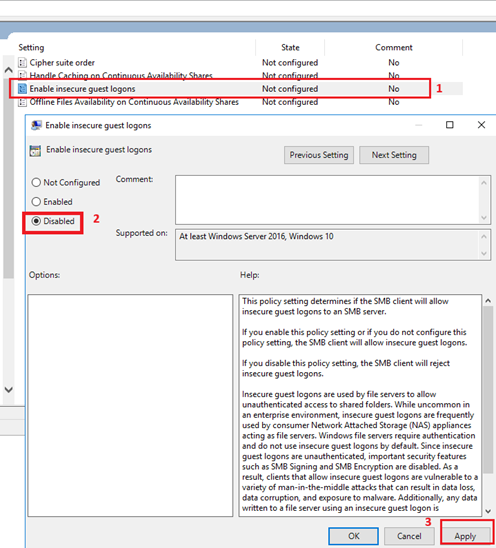

Zakładając, że chcielibyśmy wdrożyć zalecenie 18.6.8.1 w domenie Active Directory, powinniśmy stworzyć politykę GPO i ustawić wartość Computer Configuration >> Administrative Templates >> Network >> Lanman Workstation >> „Enable insecure guest logons” na „Disabled”.

Nie istnieje jeden standard tworzenia polityk GPO. Niektórzy sugerują tworzyć oddzielną politykę dla każdego ustawienia, niektórzy proponują je grupować, np. wg użytego Benchmarka. Konwencja tworzenia polityk GPO zależy od organizacji i przyjętego przez nią schematu.

Stwórzmy następującą politykę: C_All_Disable_insecure_smb_logons.

Po utworzeniu nowej polityki, należy kliknąć na nią PPM i wybrać opcję „Edit”, a następnie przejść do ustawienia Computer Configuration >> Policies >> Administrative Templates >> Network >> Lanman Workstation >> „Enable insecure guest logons” i przełączyć ustawienie na „Disabled”.

Po zakończeniu konfiguracji polityki, należy ją „podpiąć” pod wybrane przez nas OU. Polityka powinna mieć globalne oddziaływanie, dlatego można przypisać ją do całej domeny lub oddzielnie, do wszystkich OU.

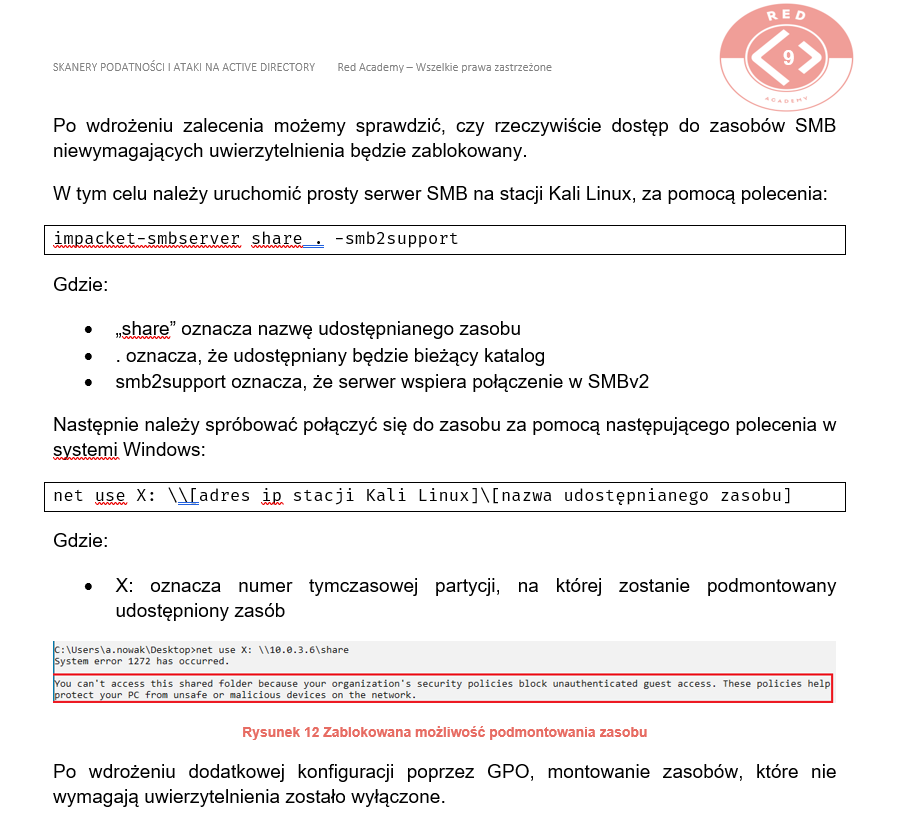

Weryfikacja działania polityki

Kolejny nagłówek będzie fragmentem książki Kursu Podstawowego Red.

Podsumowanie

Ten krótki wpis w prosty i zwięzły sposób opisuje czym są benchmarki, w jaki sposób możemy przeanalizować oraz wdrożyć zalecenia jednego z nich – CIS Benchmark. Pokazaliśmy również fragment naszej książki, dzięki czemu możecie Państwo zobaczyć w jaki sposób będą wyglądać nasze materiały. Będą one charakteryzować się przystępnym językiem, przejrzystością i łatwością przyswajania, nawet przez początkujących. Ponadto nasze materiały mają najwyższą jakość merytoryczną, a każde teoretyczne zagadnienie ma swoje praktyczne odzwierciedlenie w laboratoriach i przykładach.

Co oprócz tego?

Moduł 5 zawiera również:

- Opis, przykłady użycia i laboratoria z automatycznych skanerów podatności dzięki czemu dowiemy się w jaki sposób automatycznie, szybko, sprawnie i profesjonalnie dokonywać testów zgodności ustawień z zaleceniami.

- Opis najpopularniejszych ataków na infrastrukturę Active Directory, przykłady ataków, praktyczne zadania i laboratoria oparte o testową infrastrukturę budowaną na zajęciach z modułu trzeciego.

Chcecie uzyskać więcej informacji o naszym kursie? Zapraszamy do kontaktu na kontakt@redacademy.pl. Odpowiemy na pytania, wątpliwości i sugestie.